現代の情報セキュリティは、用途や性能のバランスを考えて暗号方式を使い分けています。ここでは、「秘密鍵暗号方式(共通鍵暗号方式)」「公開鍵暗号方式」「ハイブリッド方式」について、A4サイズでも見やすいように整理しました。

暗号方式の比較表(A4対応)

| 方式名 | 概要 | 代表的規格 | 推奨鍵長 | 主なメリット | 主なデメリット |

|---|---|---|---|---|---|

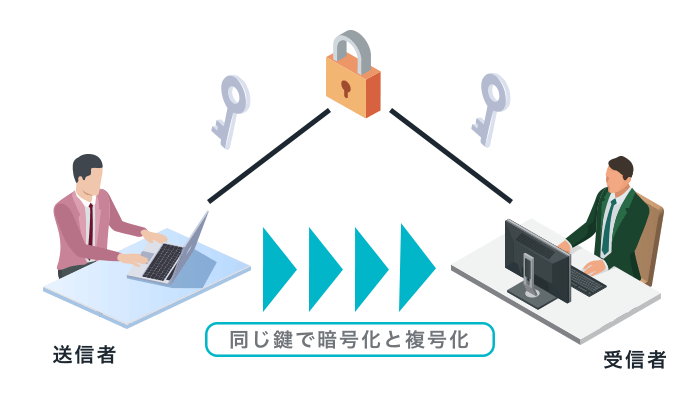

| 秘密鍵暗号方式 (共通鍵暗号方式) | 暗号化と復号に同じ鍵を使用。事前に安全な方法で鍵を共有する必要がある。 | AES(128/192/256bit) DES(56bit) 3DES(112/168bit) ChaCha20 | AES: 128 / 192 / 256bit DES: 56bit 3DES: 112 / 168bit | 処理が高速で大量データ向き。 実装が容易。 | 鍵配送が課題。 鍵漏洩で全て解読される。 |

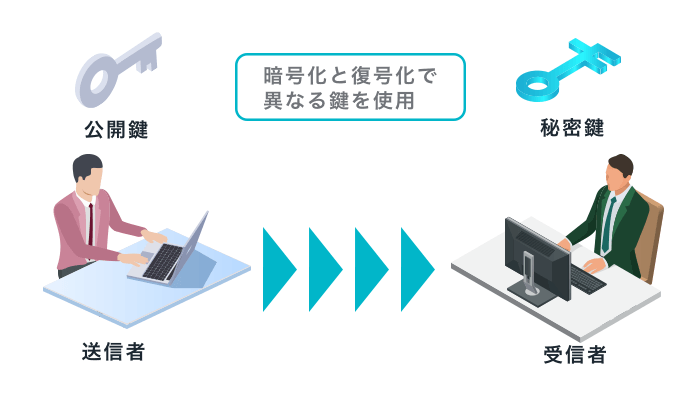

| 公開鍵暗号方式 (非対称鍵暗号方式) | 暗号化と復号に異なる鍵(公開鍵・秘密鍵)を使用。公開鍵は誰でも入手可能、秘密鍵は本人のみ保持。 | RSA(2048bit以上推奨) ECC(256/384/521bit) ElGamal DSA(署名専用) | RSA: 2048 / 3072 / 4096bit ECC: 256 / 384 / 521bit | 安全な鍵交換が可能。 署名・認証に利用可。 | 処理速度が遅い。 大容量データには不向き。 |

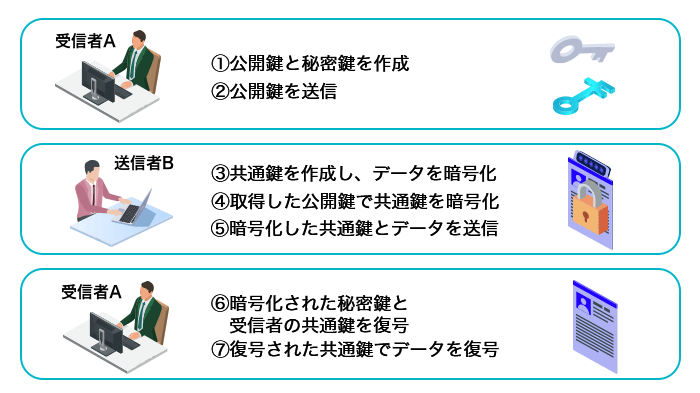

| ハイブリッド方式 | 公開鍵暗号で共通鍵を安全に交換し、その共通鍵でデータを暗号化。高速性と安全性を両立。 | TLS/SSL(HTTPS) PGP S/MIME | 共通鍵部分: AES 128/256bit 鍵交換部分: RSA 2048bit以上 または ECC 256bit以上 | 高速かつ安全な通信が可能。 実運用で主流。 | 設計が複雑。 アルゴリズムの組み合わせ依存。 |

まとめ

- 大量データ処理は秘密鍵暗号方式が得意

- 鍵交換や署名・認証は公開鍵暗号方式が得意

- 実用通信はハイブリッド方式で両者の利点を活かす

暗号技術は日々進化しており、推奨される鍵長やアルゴリズムは変化します。実運用では最新のガイドライン(NIST, JNSAなど)を必ず確認しましょう。

コメント